W styczniu 2020 roku Unia Europejska (UE) wydała dokument o dźwięcznie brzmiącej nazwie „5G security Toolbox” (EUtoolbox). Na stanowisko UE w kwestii cyberbezpieczeństwa w zakresie implementacji sieci 5G czekali wszyscy, od momentu, wydania przez USA zakazu wdrażania technologii 5G wyprodukowanych w Chinach.

Liberalna dotąd w swoich działaniach UE miała naprawdę trudny orzech do zgryzienia, bo przepisy wspólnego rynku UE nie pozwalają na dyskryminowanie żadnych dostawców, a w dodatku UE musi żyć w dobrych stosunkach gospodarczych z USA, jak i z Chinami.

Popatrzmy zatem, jak dokument „5G EUtoolbox” pozwolił UE rozstrzygnąć wewnętrzny dylemat polityczno-gospodarczy.

Czym jest dokument „5G EUtoolbox”?

Celem zestawu narzędzi „5G EUtoolbox” jest określenie skoordynowanego europejskiego podejścia opartego na wspólnym dla wszystkich państw członkowskich zestawie środków zapobiegawczych, mającym na celu ograniczenie zagrożeń cyberbezpieczeństwa dla sieci 5G. Materiał ten przedstawia wytyczne w zakresie wyboru i ustalania priorytetów, które powinny być częścią krajowych i unijnych strategii.

Dokument podsumowuje zestaw kluczowych działań poprzez nazwanie i kategoryzację zestawu zagrożeń, ale w szczególności zobowiązuje do:

- Zaostrzenie wymagań bezpieczeństwa dla operatorów sieci komórkowych,

- Ocenę profili ryzyka dostawców i wdrożenie dla nich odpowiednich ograniczeń w odniesieniu do krytycznych i wrażliwych aktywów (np. funkcji sieci core, funkcji zarządzania siecią i orkiestracji oraz funkcji sieci dostępowych), a także

- Wprowadzenie strategii wielu dostawców dla operatorów komórkowych tak, aby uniknąć lub ograniczyć jakąkolwiek poważną zależność od jednego dostawcy, lub dostawców, czyli uniknięcia sytuacji „Vendor Lock” na poziomie operatora i bezpieczeństwa na poziomie krajowym.

Jak jest skonstruowany „5G EUtoolbox” i jakich obszarów dotyczy?

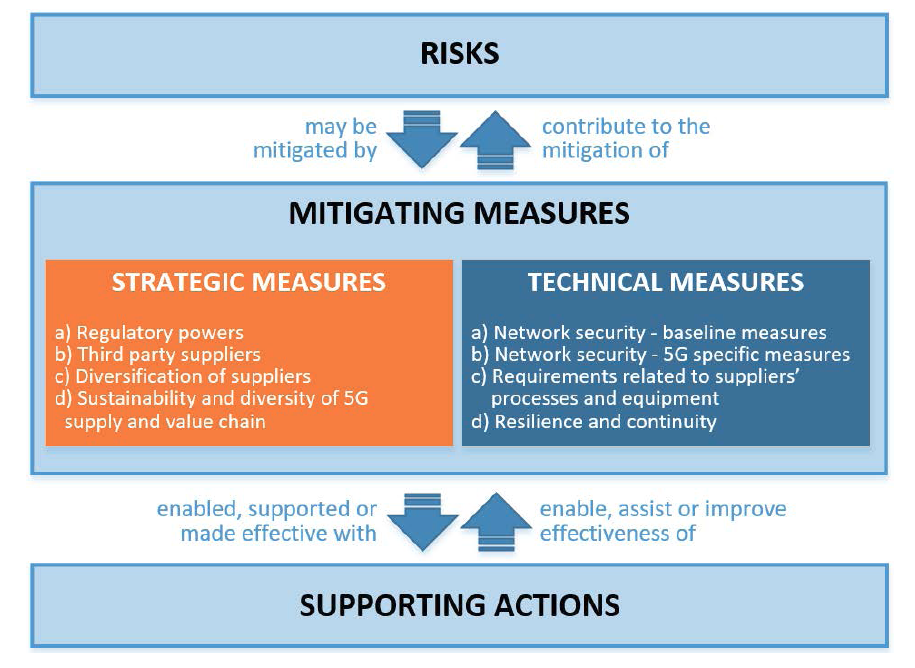

„5G EUtoolbox” został przygotowany jak analiza ryzyk związanych z przyszłością technologii 5G, pogrupowanych w dziewięć obszarów. Dla każdego z tych obszarów zostały przygotowane narzędzia (określone wytyczne) wraz ze wskazaniem jak tych ryzyk uniknąć bądź je ograniczyć poprzez kombinacje decyzji strategicznych i działań technicznych (Patrz Rysunek 1.).

Rysunek 1. Schemat działania (Środki łagodzące ryzyka 5G)

Scenariusze ryzyka

Najważniejszą częścią dokumentu jest Plan ograniczenia ryzyka, przedstawiony w postaci tabeli, szeregującej ryzyka w pięć scenariuszy biznesowych:

- Scenariusz ryzyka związany z niewystarczającymi środkami bezpieczeństwa

- Ryzyko R1: Błędna konfiguracja sieci

- Ryzyko R2: Brak kontroli dostępu

- Scenariusz ryzyka związany z łańcuchem dostaw 5G

- Ryzyko R3: Niska jakość produktu

- Ryzyko R4: Zależność od jednego dostawcy w ramach poszczególnych sieci lub brak różnorodności na poziomie krajowym

- Scenariusz ryzyka związany z modus operandi głównych aktorów zagrożeń

- Ryzyko R5: Ingerencja państwa w łańcuch dostaw 5G

- Ryzyko R6: Wykorzystanie sieci 5G przez przestępczość zorganizowaną lub zorganizowaną grupę przestępczą atakującą użytkowników końcowych

- Scenariusz ryzyka związany ze współzależnościami między sieciami 5G a innymi krytycznymi systemami

- Ryzyko R7: Znaczące zakłócenie infrastruktury krytycznej lub usług

- Ryzyko R8: Poważna awaria sieci z powodu przerwy w dostawie energii elektrycznej lub innych systemów wsparcia

- Scenariusz ryzyka związany z urządzeniami użytkowników końcowych

- Ryzyko R9: Wykorzystanie Internetu Rzeczy (Internet of Things), telefonów komórkowych lub urządzeń inteligentnych

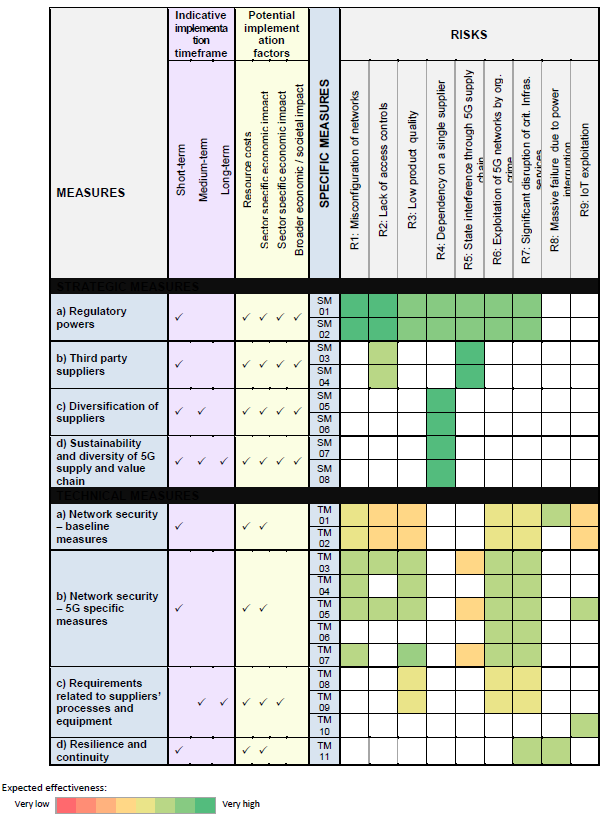

W celu ograniczenia powyższych ryzyk, przygotowano narzędzia, tak zwane środki zapobiegawcze, w dwóch kategoriach: środki strategiczne (SM) i środki techniczne (TM) oraz pomocniczy zestaw ukierunkowanych działań wspierających (SA). Plan ograniczenia ryzyka mapuje tylko środki z zakresu SM i TM, środki kategorii SA są tylko narzędziami pomocniczymi.

Poziomy ryzyka

Poziom ryzyka jest mierzony w czterostopniowej skali:

- Bardzo wysokie: gdy środek zapobiegawczy jest uważany za skuteczny w bardzo wysokim stopniu i oczekuje się, że prawie całkowicie ograniczy powiązane ryzyko.

- Wysokie: Gdy środek zapobiegawczy jest uważany za wysoce skuteczny i oczekuje się, że znacznie ograniczy powiązane ryzyko.

- Średnie: Kiedy środek zapobiegawczy jest uważany za nieco skuteczny i oczekuje się, że w pewnym stopniu ograniczy powiązane ryzyko.

- Niskie: Gdy środek zapobiegawczy jest uważany za mało skuteczny, ponieważ oczekuje się, że ograniczy powiązane ryzyko tylko w niewielkim stopniu.

Jak zatem czytać powyższą skalę? Im wyższy poziom (Bardzo wysokie), tym większe oddziaływanie zapobiegawczych środków strategicznych i technicznych na poszczególne ryzyka. Im szybciej zatem rynek 5G zajmie się wymienionymi ryzykami (ciemnozielony obszar) przy zastosowaniu wymienionych środków, tym szybciej kwestia bezpieczeństwa zostanie rozwiązana.

Ramy czasowe i czynniki ryzyka

W celu nadania priorytetów, dla każdego środka zapobiegawczego, wprowadzono dodatkowo dwie kategorie pomocnicze, a mianowicie orientacyjne ramy czasowe (Indicative Timeframes), w których należy temat rozwiązać oraz potencjalne czynniki realizacji (Potential Implementation Factors), na które te procedury mogą wpłynąć.

Orientacyjne ramy czasowe na podjęcie niezbędnych kroków w celu wdrożenia środków, wyrażono w skali krótkoterminowej 0–2 lata, średnioterminowej 2-5 lat i długoterminowej powyżej 5 lat.

Potencjalne czynniki realizacji, które mogą być dodatnie lub ujemne to koszty zasobów, skutki gospodarcze dla poszczególnych sektorów (np. operatorów lub dostawców) oraz szersze skutki gospodarcze i społeczne.

Najciekawszą część całej Tabeli jest oczywiście zestawienie środków zapobiegawczych, czyli narzędzi „5G EUtoolbox”, jakie przygotował regulator w Planie ograniczenia ryzyka (Patrz Rysunek. 2).

Rysunek 2. Plan ograniczenia ryzyka

Pierwsza część to cztery obszary zapobiegawczych środków strategicznych:

- Obszar Uprawnienia regulacyjne, do których należą środki SM01: Wzmocnienie roli władz krajowych i SM02: Audyty operatorów oraz obowiązek informacyjny operatorów. Oba te narzędzia dotyczą regulatorów krajowych oraz operatorów komórkowych.

- Obszar Zewnętrzni dostawcy, który otrzymał narzędzia SM03: Ocena profilu ryzyka dostawców i stosowanie ograniczeń dla dostawców uznanych za wysokie ryzyko, w tym niezbędne wyłączenia w celu skutecznego ograniczenia ryzyka, w przypadku kluczowych aktywów oraz SM04: Kontrolowanie wykorzystania dostawców usług zarządzanych (MSP) i wsparcia trzeciej linii dostawców sprzętu. Podobnie jak poprzednio,oba te narzędzia dotyczą regulatorów krajowych oraz operatorów komórkowych.

- Obszar Dywersyfikacja dostawcówwzmocniony dwoma środkami. SM05: Zapewnienie różnorodności dostawców dla poszczególnych operatorów poprzez odpowiednie strategie wielu dostawców oraz SM06: Wzmocnienie odporności na poziomie krajowym. Jak poprzednio,oba te narzędzia dotyczą regulatorów krajowych oraz operatorów komórkowych.

- Ostatni obszar w tej kategorii to Zrównoważony rozwój i różnorodność łańcucha dostaw i wartości 5G: SM07: Identyfikacja kluczowych aktywów i wspieranie zróżnicowanego i zrównoważonego ekosystemu 5G w UE oraz SM08: Utrzymanie i budowanie różnorodności i zdolności UE w zakresie technologii sieciowych. Te narzędzia dotyczą Komisji Europejskiej oraz Państw Członkowskich.

Łatwo zatem zauważyć, że środki strategiczne uczulają operatorów i regulatorów rynku na dbanie o różnorodność dostawców 5G, ich profile ryzyka, a także wprowadzenie audytowanych systemów cyberbezpieczeństwa 5G w zasobach operatorów. Te obszary są odpowiedzią na polityczne wyzwania ze strony administracji USA. Warto też podkreślić dążenie UE do promowania rozwiązań 5G, które będą powstawać na terenie Unii Europejskiej.

Druga część tabeli przedstawia cztery obszary dla zapobiegawczych środków technicznych:

- Obszar Bezpieczeństwo sieci, podstawowe środki gdzie zalecenia są podzielone na dwie grupy. TM01: Zapewnienie zastosowania podstawowych wymagań bezpieczeństwa (bezpieczny projekt i architektura sieci) oraz TM02: Zapewnienie i ocena wdrożenia środków bezpieczeństwa w istniejących standardach 5G. Pierwsze z tych narzędzi dotyczy regulatorów krajowych oraz operatorów komórkowych, drugie dodatkowo dostawców sprzętu i oprogramowania 5G.

- Obszar Bezpieczeństwo sieci, środki specyficzne dla 5G, specyfikujące pięć narzędzi: TM03: Zapewnienie ścisłej kontroli dostępu, TM04: Zwiększenie bezpieczeństwa zwirtualizowanych funkcji sieciowych, TM05: Zapewnienie bezpiecznego zarządzania, obsługi i monitorowania sieci 5G, TM06: Wzmocnienie bezpieczeństwa fizycznego oraz TM07: Wzmocnienie integralności oprogramowania, zarządzania aktualizacjami i poprawkami. Wszystkie te narzędzia dotyczą operatorów komórkowych oraz regulatorów krajowych.

- Obszar Wymagania związane z procesami i wyposażeniem dostawców pokryty jest w opisie trzech narzędzi: TM08: Podniesienie standardów bezpieczeństwa w procesach dostawców poprzez solidne warunki zakupów, TM09: Korzystanie z certyfikatu UE dla komponentów sieci 5G, sprzętu klienta i procesów dostawców oraz TM10: Korzystanie z certyfikatu UE dla innych produktów i usług ICT niezwiązanych z 5G (podłączone urządzenia, usługi w chmurze). TM08: dotyczy regulatorów krajowych, operatorów komórkowych i dostawców. TM09 i TM10 dotyczą regulatorów krajowych, Komisji Europejskiej, Agencji Bezpieczeństwa ds. cyberbezpieczeństwa KE (ENISA) oraz Interesariuszy.

- Ostatni obszar: Odporność i ciągłość usług z jednym narzędziem TM11: Wzmocnienie planów odporności i ciągłości usług. To narzędzie dotyczyregulatorów krajowych, operatorów komórkowych, dostawców oraz operatorów infrastruktury krytycznej.

Scenariusze w praktyce

Przeanalizujmy parę rozwiązań z Planu ograniczenia ryzyka, na przykładzie najwyższego stopnia ryzyka koloru ciemnozielonego:

- Pierwszy przykład to ryzyka: R1, czyli Błędna konfiguracja sieci oraz R2 Brak kontroli dostępu, dla których wymagane jest wprowadzenie SM01 i SM02. W tabeli czytamy, że są to ryzyka do usunięcia do 2 lat, i dotyczą prac w zakresie krajowego regulator, który powinien nałożyć zaostrzone obowiązki na operatorów komórkowych w obszarach bezpieczeństwa sieci 5G oraz poddać audytowi operatorów komórkowych lub wymagać od nich raportów z wykonanych audytów sieci. Dodatkowo operatorzy będą musieli dostarczać szczegółowe i aktualne informacje o swoich planach dotyczących pozyskiwania sprzętu 5G i zaangażowania dostawców zewnętrznych.

- Drugi przykład, ryzyko R4, czyli Zależność od jednego dostawcy w ramach poszczególnych sieci lub brak różnorodności na poziomie krajowym. Dla tego ryzyka zaproponowano środki SM05, SM06, SM07 oraz SM08. W praktyce oznacza to konieczność wprowadzenia przez operatorów komórkowych strategii wielu dostawców w każdym obszarze sieci 5G. Dla odpowiedniej równowagi na poziomie krajowym tak samo, w celu zapewnienia odporności na wypadek incydentu z jednym operatorem. Niezbędne jest wprowadzenie systemu monitorowania bezpośrednich inwestycji zagranicznych w łańcuchu wartości 5G na poziomie UE oraz opracowanie polityki, która stworzy warunki dla europejskich firm wraz ze wsparciem innowacji w kluczowych obszarach technologii. Ma to na celu promowanie zróżnicowanego, zrównoważonego i bezpiecznego europejskiego ekosystemu 5G. Na te działania, gracze rynku mają nawet powyżej pięciu lat.

- Trzeci, przykład , to R5, czyli Ingerencja państwa w łańcuch dostaw 5G. Zaproponowano tu środki zapobiegawcze: SM03, SM04. Wymagają one od lokalnego regulatora rygorystycznej oceny profilu wszystkich dostawców 5G w kraju i UE. Należy zastosować ograniczenia, w tym niezbędne wykluczenia w obszarze dostawców 5G. Drugim środkiem zapobiegawczym jest ustanowienie ram prawnych i regulacyjnych, ograniczających rodzaj działalności i warunki, w których operatorzy sieci komórkowej mogą zlecać określone funkcje dostawcom poza swoimi strukturami (usługi MSP). Te środki należy wprowadzić w okresie dwóch lat.

Czy narzędzia „5G EUtoolbox” są obowiązkowe?

Dokument przygotowany i uzgodniony został przez grupę wykonawczą w zakresie bezpieczeństwa sieci i informacji, w skład której wchodzą przedstawiciele wszystkich organów państw członkowskich, Komisji i Agencji ds. cyberbezpieczeństwa UE. Skoordynowane podejście UE w tym zakresie opiera się na silnym zobowiązaniu wszystkich państw członkowskich oraz Komisji do wykorzystania i pełnego wdrożenia kluczowego zestawu zalecanych środków.

Oznacza to, że wytyczne z tego dokumentu są obowiązujące i będą podlegały audytom i niezbędnym regulacjom. Rząd RP pracuje już nad rozporządzeniami, na podstawie których polskie podmioty regulacyjne i gospodarcze będą ze sobą współpracowały.

Wszystkie państwa członkowskie będą musiały ocenić profil ryzyka dostawców 5G, uwzględniając kryteria określone w tym dokumencie a w konsekwencji zastosować odpowiednie ograniczenia w stosunku do dostawców uznanych za wysoko ryzykownych, w odniesieniu do kluczowych aktywów określonych jako krytyczne i wrażliwe.

W praktyce UE nie wydała bezpośrednio zakazów związanych z konkretnymi dostawcami, w domyśle Chińskimi. Obowiązek ten został przekazany państwom członkowskim.

W przypadku rządu RP czekamy zatem na wytyczne dla operatorów w obszarze oceny ryzyka dostawców 5G. Jestem ciekaw, jak z tym „gorącym ziemniakiem” stworzonym we współpracy z UE poradzi sobie rząd RP.

Niezależnie jednak od wytycznych rządu RP, dokument „5G EUtoolbox” w sposób stanowczy, wskazuje operatorów komórkowych jako podmioty podejmujące operacyjne działania w zakresie cyberbezpieczeństwa i działania ich sieci. Nie zmienia to faktu, że dostawcy sprzętu telekomunikacyjnego i oprogramowania telekomunikacyjnego 5G biorą odpowiedzialność za dostarczenie odpowiednich produktów dla operatorów, pod rygorem wykluczenia z łańcucha dostaw w UE.

UE i inne instrumenty chroniące sieci telekomunikacyjne.

Zgodnie z ramami „Prawa telekomunikacyjnego UE” na operatorów telekomunikacyjnych można nałożyć różne obowiązki w zakresie cyberbezpieczeństwa. Państwa członkowskie są zobowiązane do zapewnienia integralności i bezpieczeństwa publicznych sieci łączności. Ramy te przewidują, że krajowe organy regulacyjne są uprawnione do wydawania wiążących instrukcji i zapewnienia zgodności z tymi kryteriami.

Kolejną instytucją jest Europejski kodeks łączności elektronicznej (European Electronic Communications Code – EECC), który będzie odpowiedzialny za utrzymanie i rozszerzanie przepisów dotyczących cyberbezpieczeństwa. Z dniem 21 grudnia 2020 r. EECC zastąpi obowiązujące obecnie regulacje BEREC.

Ostatnią, ale bardzo ważną instytucją jest NIS, który poprzez dyrektywę NIS wymaga od operatorów usług z innych dziedzin takich, jak energetyka, finanse, opieka medyczna, transport czy dostawców usług cyfrowych, podejmowania odpowiednich środków bezpieczeństwa i zgłaszania incydentów właściwym organom krajowym. Dyrektywa ta przewiduje również koordynację prac między państwami członkowskimi w przypadku incydentów transgranicznych mających wpływ na operatorów w jej zakresie.

Ostatnim instrumentem jest ustawa o cyberbezpieczeństwie (Cybersecurity Act), która weszła w życie w czerwcu 2019 r. i tworzy ramy dla europejskich systemów certyfikacji cyberbezpieczeństwa dla produktów, procesów i usług.

Jakie są kolejne kroki UE w zakresie cyberbezpieczeństwa?

Zgodnie z zaleceniami NIS, prace będą kontynuowane w ramach grupy współpracy w zakresie bezpieczeństwa sieci i informacji, a konkretnie:

- Do 30 kwietnia 2020 r. Komisja wzywa państwa członkowskie do podjęcia konkretnych i wymiernych kroków w celu wdrożenia zestawu kluczowych środków.

- Do 30 czerwca 2020 r. Komisja wzywa grupę współpracy ds. Bezpieczeństwa sieci i informacji do przygotowania sprawozdania ze stanu wdrożenia tych kluczowych środków w każdym państwie członkowskim.

- Do 1 października 2020 r. Państwa członkowskie, we współpracy z Komisją Europejską, powinny ocenić skutki zalecenia Komisji z marca 2019 r., aby ustalić, czy istnieje potrzeba dalszych działań.

Podsumowanie

Powstanie dokumentu „5G EUtoolbox” to pierwsza konkretna odpowiedź UE na ostre wymagania dotyczące bezpieczeństwa sieci 5G postawione przez administrację USA. Zestaw reguł nie wskazuje wprost czy i jak zabronić dostępu do infrastruktury firmom z Chin. Przywołuje natomiast do pracy konkretne organy regulatorów krajowych, które muszą wypracować własne wytyczne, zgodnie z tym dokumentem oraz własnymi wytycznymi co do bezpieczeństwa.

Nie ulega jednak wątpliwości, że to na operatorach komórkowych spocznie ciężar operacyjnej ochrony mieszkańców UE, co powyższy „5G EUtoolbox” skrupulatnie wskazuje.

Będziemy czekać teraz z niecierpliwością na najbliższe wytyczne dotyczące kluczowych środków bezpieczeństwa oraz konkretnych działań poszczególnych operatorów komórkowych w Polsce. Przetarg na pasmo 5G się rozpoczął, niedługo zatem operatorzy będą ogłaszać swoje decyzje w kwestii wyboru dostawców, oczywiście na podstawie wytycznych rządu RP.

Materiał został przygotowany na podstawie dokumentu „Secure 5G networks: Questions and Answers on the EUtoolbox”.